para maximizar el valor de tu empresa

Máxima fiabilidad, alto rendimiento

Introducción a la Ciberseguridad

Tabla de contenidos

- 1 Conceptos de Ciberseguridad

- 2 Plan director de ciberseguridad

- 3 Ciberataques más frecuentes

- 3.1 Denegación del servicio distribuido (DDoS)

- 3.2 Ataque de Intermediario (MITM)

- 3.3 Phishing

- 3.4 Whale-phising

- 3.5 Spear-phishing Attacks

- 3.6 Malware

- 3.7 Ransomware

- 3.8 Password Attack

- 3.9 Ataques de inyección de SQL

- 3.10 URL interpretation

- 3.11 DNS Spoofing

- 3.12 Secuestro de sesiones (Session Hijacking)

- 3.13 Ataques de fuerza bruta

- 3.14 Amenazas internas (Insider Threats)

- 3.15 Troyanos

- 3.16 Ataques de XSS

- 4 Cómo mejorar la ciberseguridad de tu empresa

Conceptos de Ciberseguridad

La ciberseguridad es el conjunto de prácticas orientadas a la defensa y prevención de cualquier entorno o equipo tecnológico de las amenazas y ciberataques. Proteger la confidencialidad, la integridad así como la disponibilidad de los equipos informáticos, redes, aplicaciones y, lo más importante, los datos y la información.

Un ciberataque son las acciones informáticas que se realizan para dañar, robar o secuestrar la información que los entornos tecnológicos de empresas, organismos o particulares poseen aprovechando las vulnerabilidades de nuestros entornos.

Plan director de ciberseguridad

Es un proyecto de gran envergadura necesario para que las empresas estén preparadas a la hora de sufrir un ciberataque. Ayudará a reducir los riesgos a través de una serie de auditorías, procedimientos y tareas realizadas con el objetivo de que la empresa reaccione rápidamente garantizando la continuidad de su actividad y minimizando las pérdidas económicas y de información.

Estos deben estar estructurados agrupando las acciones y tareas a desempeñar durante todas las fases en la que empresas y organizaciones se encuentren.

- Identificación de los activos de la organización

- Evaluación y priorización de riesgos

- Implementación inicial de los sistemas de ciberseguridad adecuados a la organización

- Implementación de políticas y cultura de ciberseguridad

- Auditoría periódica de seguridad, valorando el estado de seguridad y la detección de vulnerabilidades

- Acciones para mitigar las vulnerabilidades detectadas

- Acciones para implementar nuevos sistemas de seguridad y mejorar los ya existentes

- Procedimientos de actuación ante ciberataques

- Procedimientos de continuidad y recuperación tras el desastre

Los elementos clave en un plan de ciberseguridad son:

- Órgano de Gobierno de Seguridad

- Infraestructura de red y seguridad: Firewalls, routers, switches, etc

- Infraestructura de servidores físicos, virtualizados y cloud público si hubiere

- Aplicaciones instaladas a través de las que podrían acceder a nuestro entorno

- Usuarios finales que deben ser formados en los riesgos de sus acciones

Beneficios de tener un plan de ciberseguridad:

- Mayor calidad en la toma de decisiones al conocer el nivel de ciberseguridad de nuestra empresa y tener identificadas y priorizadas nuestras amenazas

- Aumento de la imagen corporativa y confianza de nuestros clientes al haber obtenido diferentes certificaciones

- Mejora de la continuidad del negocio al reducir los riesgos de sufrir pérdidas económicas y de información, así como caídas del servicio ante un ciberataque

- Aumento de la competitividad, productividad y seguridad de la empresa

Ciberataques más frecuentes

Denegación del servicio distribuido (DDoS)

Utilizando un conjunto de equipos y dispositivos, que previamente se han infectado y tomado el control de sus recursos, se lanza la mayor cantidad de peticiones con la intención de bloquea o interrumpir el tráfico del entorno objetivo.

Ataque de Intermediario (MITM)

Consiste en acceder a la conversación entre dos dispositivos conectados a través de la red con el objeto de de obtener la máxima información sensible como credenciales, datos financieros o suplantar la identidad para posteriormente llevar a cabo las acciones delictivas que le puedan interesar.

Phishing

Es una práctica que pretende engañar al usuario de un servicio ofreciendo una plataforma con la misma apariencia que la original y legítima a través de mensajes de correo, SMS o alternativo con mensajes atrayentes que implican el uso de las credenciales del usuario.

Whale-phising

También conocido como fraude del CEO, son métodos sofisticados que los cibercriminales idean con la intención de suplantar el perfil de un alto cargo de la empresa y, de esta forma, solicitar a otros miembros de la empresa que realicen diferentes acciones orientadas a robar el dinero como por ejemplo pagos urgentes.

Spear-phishing Attacks

Son intentos de adquirir información sensible o el acceso al ordenador, utilizando mensajes falsos con un aspecto totalmente legítimos. Los mensajes contienen información conocida y legítima dirigida a un perfil específico con la intención de ganar su confianza para engañarle.

Malware

Es un software malicioso diseñado para dañar los equipos y programas informáticos. Invade el sistema y se instala de la manera más discreta posible con el objeto de obtener el máximo beneficio económico de sus vístimas.

Ransomware

Es un tipo de malware que a través de la encriptación de diferentes carpetas y ficheros secuestra los datos e información sensible de las organizaciones para posteriormente pedir un rescate a cambio de la clave de descifrado.

Password Attack

Consiste en conseguir las credenciales de acceso de los usuarios a entornos y aplicaciones donde los atacantes obtendrán importantes ingresos. Utilizan diferentes técnicas y aplicaciones para probar diferentes contraseñas y acelerar el proceso. Este es muy corto cuando los usuarios utilizan contraseñas débiles.

Ataques de inyección de SQL

Es un método muy utilizado para infectar páginas web. El cibercriminal inserta sentencias SQL maliciosas para acceder a la base de datos. Una vez conseguido el acceso podrá acceder a toda la información de los perfiles de los usuarios, datos de pago o insertar código que infecte a los visitantes. Es muy importante proteger las portales web para evitar los importante problemas que genera este tipo de ataque.

URL interpretation

También conocidos como ataques URL de tipo semántico. El usuario prueba a añadir o modificar los diferentes parámetros de una URL, con la intención de probar descubrir acciones a realizar o acceder de manera ilícita tomando el control de manera parcial o total.

DNS Spoofing

Es un tipo de ataque que intenta acceder a los servidores de DNS para modificar las direcciones IP con el objeto de redirigir a los usuarios a servidores ilícitos y obtener el máximo beneficio. Por ejemplo, robar credenciales, compras falsas entre otros.

Secuestro de sesiones (Session Hijacking)

Es un tipo de ataque de intermediario (MITM) con el que se toma el control de la sesión de un usuario en el momento de acceder al servidor legítimo. A partir de ese momento, el atacante puede usar la sesión del usuario en su propio beneficio. La mejor manera para evitarlo es el uso de una VPN para el acceso seguro.

Ataques de fuerza bruta

El atacante realiza intentos con diferentes usuarios y contraseñas hasta que logra acceder. En los casos en los que las contraseñas son débiles el adivinar las credenciales es relativamente rápido. Para evitar este tipo de ataques deben limitarse los intentos de inicio de sesión o activar la autenticación de doble factor.

Amenazas internas (Insider Threats)

Una gran mayoría de ciberataques se producen desde dentro de la empresa u organización. Bien empleados propios o proveedores externos que tienen acceso a sistemas críticos realizan un uso abuso o no autorizada para obtener beneficios que no les corresponden.

Troyanos

Son programas maliciosos que intentan que el usuario los instale en su ordenador tras una apariencia legítima. Una vez instalado ejecutará la función para la que fue diseñado, por ejemplo, pueden abrir puertas traseras a los cibercriminales para acceder y tomar el control del equipo.

Ataques de XSS

El medio por el que se lleva a cabo este tipo de ataques son las páginas web con vulnerabilidades que permiten que se inserte código malicioso. En el momento en el que un visitante navega por estas página su ordenador se ve infectado y comprometido todo su contenido.

Cómo mejorar la ciberseguridad de tu empresa

Son muchas las acciones que se pueden realizar para minimizar los riesgos de un ciberataque. La protección es fundamental junto con algunas acciones complementarias que a continuación enumeramos:

- Instalar un antivirus como protección de los equipos individuales y los servidores

- Actualización de los sistemas operativos y aplicaciones instaladas con el objetos de cerrar las brechas de seguridad que se van descubriendo

- Evitar el uso de redes públicas y compartidas

- Uso de aplicaciones de protección perimetral y firewalls

- Formación del usuario en cuanto a no abrir archivos adjunto de remitentes seguros, hacer clic en enlacen extraños, abrir mensajes potencialmente peligrosos

- Utilizar contraseñas seguras

- Realizar copias se seguridad regularmente y aisladas de los entornos de trabajo

- Implementar un plan director de seguridad

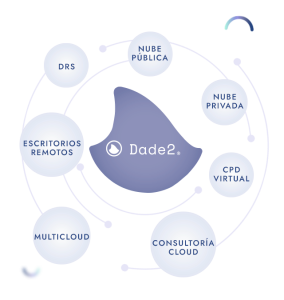

DADE2: Somos un proveedor de soluciones corporativos en la nube. Tenemos localizaciones de Cloud Público en Alemania, España, Estados Unidos e Islandia en centros de datos de calidad enterprise. Alto rendimiento, Máxima fiabilidad. Contacte con nosotros